11个常见恶意软体介绍!电脑中恶意软体怎么办?

什么是恶意软体?恶意攻击的目的?

恶意软体(Malicious software 或 Malware)泛指为了故意破坏电脑、网路系统、伺服器或恶意利用其资源而设计的电脑程式和程式码。常见的木马程式、勒索软体、间谍软体、广告软体等等,都是恶意软体的一种。

恶意软体如何运作

白话一点说,恶意软体和恶意的程式码,可以想像成对目标装置下的一连串指令,让目标执行对自己不利的活动。例如,感染电脑之后,恶意软体可能下指令,使电脑开放存取权限给入侵的攻击者。

恶意软体的运作方式,可以分为以下 3 个阶段:

- 感染:恶意软体进入系统,下面的段落会进一步说明感染途径。

- 执行:根据恶意软体内中的指令,进行破坏目标的活动。

- 传播:除了在感染的单一装置上执行有害的活动以外,有些恶意软体也会自行复制,并感染到与其相连的其他装置。

恶意攻击的目的

了解恶意软体的运作机制后,接着来看攻击者使用恶意软体的用意有哪些。为了让目标无法正常运作的恶意软体,攻击手段和目的多变,类型和功能更是多样化。但一般而言,不肖骇客常利用恶意软体来达成以下目的:

-

远端操控目标电脑或装置。

-

从目标窃取机敏资料,再转卖或威胁公开。

-

感染其他电脑或装置。

-

干扰使用者。

-

散播诈骗讯息。

-

利用目标的运算资源。

这些行为背后可能是为了获取经济利益、削弱竞争对手、发动政治或社会性攻击,甚至单纯出于恶作剧。

6 个可能会感染恶意软体的途径

恶意软体实际上就是电脑程式和原始码,需要被送到目标电脑上,才能实际针对目标进行恶意攻击。骇客让目标感染恶意软体的方式,主要有以下 6 种:

1. 社交工程陷阱

利用钓鱼攻击,设计虚假的情境,诱骗使用者自行点击恶意连结或电子邮件中的夹带档案,自行下载恶意软体。例如,传送不实中奖通知讯息,要求收件人点击连结以领取奖品。

2. 安全漏洞

即使是正常运作的资讯系统,仍可能因设计疏漏或管理不当产生漏洞(Vulnerability),让攻击者有机可乘。例如电脑使用者的密码强度不足,可能让骇客容易破解,获得存取权限,植入恶意软体; 软体中的程式码有设计上的错误,未验证使用者输入的资料,骇客可以输入恶意程式码,让装置执行。

3. 外接设备

USB 硬碟或外接硬碟中若藏有恶意软体,在与电脑或其他装置连接时,可以直接自动将恶意软体植入其中。

4. 安全有疑的网页

非不实钓鱼网站的网页,也有可能被骇客置入恶意软体,使用者只要载入网页,就会在背景下载恶意软体到自己的电脑或装置上。

5. 夹带在软体里

恶意软体有时会夹带在免费或合法的软体中,特别是在从非官方网站或不明来源下载时,更可能在不知情的情况下连同恶意软体一并安装。

6. 透过其他恶意软体感染

某些类别的恶意软体,也可以把恶意软体植入到目标电脑或系统中。例如,木马程式、蠕虫等,都可以用来感染其他电脑或是下载其他恶意软体。

【感染方式示意图】

恶意软体有哪些?

一、木马程式(Trojan Horses)

木马程式伪装成正常的软体或将恶意程式码夹带在正常软体中,受害者下载并启动软体时,开始执行恶意动作,如同荷马史诗中用来骗过特洛伊人的木马。木马病毒无法自行复制,以社交工程传递为大宗,在以假乱真的信件和网页供人下载,并诱使受害者自行执行软体。开启之后,木马软体可以让未经授权的使用者操控受感染的电脑。

依照不同的目标或是对象,木马程式又有多种类别。但一旦成功入侵后,木马软体可以:

- 删除资料

- 窜改资料

- 加密资料

- 窃取资料

- 送出或收下档案

- 降低电脑效能

- 降低网路效能

著名案例:

-

Tiny Bank 木马程式(或称 Tinba)首先发现于 2012 年,针对金融机构网站攻击。 Tinba 本身轻量难以侦测,最小的甚至只有 20KB,但破坏力强。在美国感染了 20 多家大型银行,包括 HSBC、大通银行和美国银行,窃取银行客户帐户密码和其他资料。

-

金融木马 Ursnif 最早出现于 2007 年,透过钓鱼邮件传播,针对银行窃取使用者名称、密码、信用卡和付款资料等。后续也不断更新改良,在 2021 年袭击 100 余家义大利银行。

二、蠕虫(Worms)

电脑蠕虫算是木马软体的一种分支。和木马不同的是,蠕虫可以在无人类介入的情况下自行复制,并传播到还未受感染的电脑。透过网际网路和区域网路连线(LAN),蠕虫可以在多种情境下感染至被害人的电脑设备,例如:钓鱼网站或信件、软体或作业系统的漏洞、不安全的网路连线、点对点网路档案分享、社群网站、即时通讯软体等。除了网路连线以外,蠕虫也可以先感染外接装置(随身碟或外接硬碟),再传染到电脑。

蠕虫可以透过多种方式传染,而一旦进入到电脑系统中,也可以执行多样的恶意动作:

- 置入其他恶意软体(如:勒索软体、间谍软体)

- 窃取、删改资料

- 占用频宽或硬碟空间

- 使网路过载

- 开启电脑后门

著名案例:

-

1988年释出的莫里斯蠕虫(Morris Worm)是全世界最早的蠕虫,本来只是想找出当时网路的弱点,但无意间引发大型的网路攻击,让被感染的电脑过载无法正常运作。

-

ILOVEYOU 蠕虫则是全球第一次大型社交工程传染,2000年感染千万多台个人电脑。 ILOVEYOU 透过电子信件的夹带档案传送,受害者一旦下载并开启伪装成文件的蠕虫,电脑里的档案文件和图片档案即会被改写。蠕虫也会自行复制,并寄送给通讯录里的电子信箱。

三、无档案恶意软体(Fileless Malware)

无档案恶意软体直接存在记忆体当中,不需要被写入 SSD 或硬碟,就可以在被感染的电脑上执行恶意行为。同时也因为这样的特性,被感染的电脑难以侦测到无档案恶意软体的存在。无档案恶意软体可以造成的伤害种类繁多:加密受害电脑资料、窃取敏感资料、盗用运算资源挖矿等。

著名案例:

-

无档案勒索病毒 UIWIX 利用微软系统漏洞传播, 直接在电脑记忆体上执行加密资料的恶意行为。踪迹难以发现,而且 UIWIX 还会自行躲避电脑防毒系统的侦测。

-

无档案恶意挖矿软体 WannaMine 和 UIWIX 利用相同的系统漏洞,但其目标为盗用受感染电脑的 CPU 等运算资源,以获得加密货币。

四、勒索病毒(Ransomware)

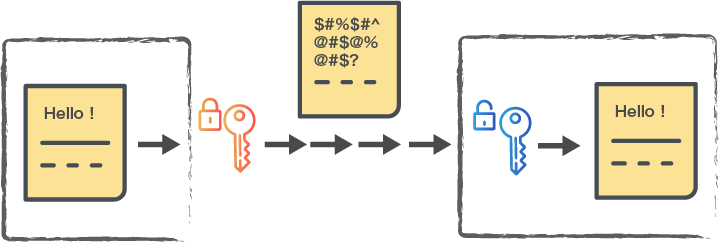

勒索病毒会锁住电脑萤幕或档案,使受害者无法存取自己电脑系统上的资料,借此绑架资料,进行勒索、要求赎金。勒索病毒发展猖狂,是最常被使用的网路犯罪工具。据线上资料统计公司 Statista 统计,2023 年全球至少有 72% 的公司深受勒索病毒其害。美国律师事务所 Fisher & Phillips 估算 2023 年企业所支付的勒索病毒赎金高达 11 亿美元,较 2022 年成长一倍。目前盛行的勒索病毒种类为将一般的档案变成无法读取的密文,只有使用金钥才能解码,因此也称作「加密勒索病毒」(Cryptoransomware)。

【加密示意图】

勒索病毒本身无法自行传播,但可以透过多种途径感染:木马病毒、蠕虫病毒、无档案软体、钓鱼信件和网站、不安全网站、非法档案。

著名案例:

-

勒索病毒 WannaCry 透过 2017 年微软资安漏洞传播。在短短的数小时之间,感染了全球 23 万台电脑,要求每位受害者付价值 300 美金的比特币。

-

Ryuk 同为勒索病毒,但和广泛感染,收取低额赎金的 WannaCry 相反。 Ryuk 主要用在大型目标,如:科技公司、政府机关,索取巨额赎金。 FBI 统计使用 Ryuk 的勒索集团在 2018-2019 年之间,至少获取 6,126 万的赎金,是最赚钱的勒索软体。

五、广告软体(Adware)

广告软体常常藏在免费软体中,被下载后便会偷偷安装到电脑或装置上,然后时不时在萤幕跳出广告讯息,干扰正常电脑使用。乍听之下,广告软体造成的损失有限,仅仅是烦人。但是不请自来的广告软体占用运算资源,拖累电脑运作的速度。除此之外,跳出的广告可能记录网页浏览纪录,推送针对性高的个人化广告,更有可能夹带恶意软体下载连结,诱骗受害者下载执行。

出现以下现象,很可能是电脑中了广告软体:

-

浏览器首页自行更变

-

网页速度过慢

-

无法开启常用网页,或开启错误

-

网页连结跳转至不是你要去的页面

-

浏览器被塞满了小工具、扩充功能、外挂程式

-

浏览器当掉

-

电脑自动下载软体应用程式

著名案例:

-

Gator 广告软体由同名软体公司研发,本来是网路行销工具。会依据使用者的习惯,偷偷下载其他广告软体,并且藉由储存使用者浏览纪录,推送更多广告。 Gator 在 2006 年终止服务。

-

Fireball 除了绑架浏览器首页,还会将档案或其他恶意软体下载至受害电脑,于全球至少感染了 2 亿 5000 万台电脑。由网路行销公司 Refotech 开发,并夹带在该公司其他正当软体内,借此传播。

六、间谍软体(Spyware)

间谍软体在未经允许或是使用者不知情的情况下,收集受害者资料,从使用者帐号密码、网页浏览纪录,到银行帐户纪录、信用卡号码。任何储存于电脑上的资料都可能受害,进而衍伸出身份盗窃、财物损失、遭受政治迫害等更严重的问题。间谍软体可以透过社交工程、安全漏洞、夹带或是木马软体传递。不安全的网路使用行为,常导致电脑感染间谍软体。

虽然间谍软体和广告软体可以说是异曲同工,有的广告软体也会偷资料,或是有的间谍软体也可能会置入广告,但间谍软体多数默默在背景中执行,不会过于大张旗鼓地弹出广告,引人注意。因此中了间谍软体初期难以察觉。

但还是有一些小小的迹象,可以多留心:

- 硬体运作表现不佳(速度缓慢或频繁当机)

- 应用程式或浏览器不正常运作(出现没安装过的工具、异常错误讯息、浏览器设定被更变)

著名案例:

-

FinSpy 也叫做 FinFisher,最早是 Lench IT 公司所推出的监视软体,用于政府机构或执法部门,后来常被专制政权用来监看异议人士。 FinSpy 软体厉害的地方是可于不同作业系统运作,在 Windows、macOS、Linus 都可以偷资料。

-

Pegasus 由 NSO Group开发,攻击 iOS 和 Android 手机系统。自 2016 年推出后,同样多被用来监视人权运动者、律师、政治异议份子等。 Pegasus 主要功能有读取讯息内容、追踪通话纪录和窃取密码。

七、骑劫挖矿(Cryptojacking)

和其他恶意软体有些不一样,骑劫挖矿软体意在偷偷利用受害者电脑的运算资源,例如:CPU、图像处理器、电力或网络流量等,而非针对储存于电脑的资料。数位货币里,所谓的「挖矿」透过执行特定的电脑运算取得加密货币,网路犯罪便利用植入别人装置的骑劫挖矿恶意软体,来取得不正当的利益。

电脑或其他电子装置感染骑劫挖矿的方式主要有两种:造访夹带恶意软体的网页、应用程式等,或是透过钓鱼攻击诱使受害者下载内藏骑劫挖矿软体的档案。骑劫挖矿恶意软体通常难以侦测,但是执行预算会增加装置工作量,影响其他任务的运行。因此如果出现电脑或装置反应过慢、CPU 使用率明显上升或是容易过热,都有可能是被植入骑劫挖矿恶意软体的征兆。

著名案例:

-

知名档案分享网站海盗湾在 2018 年被发现使用 JavaScript 程式码,受害者浏览该网站时,在不知情的情况下,电脑被用来挖矿。

-

电动车大厂特斯拉也在 2018 年传出其云端帐户被用来挖矿。

八、Wiper 恶意软体(Wiper Malware)

Wiper 恶意软体的目的在于删除受害者的资料,因此较难以被用来获得金钱利益,大部分用来干扰受害者业务、消灭证据,或是进行带有政治意图的网路攻击。 Wiper 恶意软体主要以覆写文件、加密档案,以及损毁电脑开机必须读取的资讯(主开机纪录,MBR)和纪录电脑上所有档案的总表(主要档案数据表,MFT)。针对后两项破坏,会造成电脑功能受损而无法读取资料,若资料还是储存在硬碟上,仍可恢复。

著名案例:

-

Shamoon 于 2012 年被发现,以覆写 MBR 为攻击手段。被拿来攻击沙特国家石油公司和 RasGas 公司而闻名。

-

乌俄战争之际,有侦测到多种 Wiper 同时攻击乌克兰的组织,删除大量资料,试图干涉其国家运作和破坏基础建设,包含:WhisperKill、WhisperGate、HermeticWiper、IsaacWiper、CaddyWiper 和 DoupleZero。

九、Rootkit

Rootkit 软体可以长期潜伏于目标电脑中,常用来隐藏骇客的行踪与其他恶意活动,通常运行在系统的核心层级,能协助攻击者维持或强化对系统的控制权限,存取并操作其中的档案。 Rootkit 通常由一种或多种软体组成,设计上较为复杂,难以被传统防毒软体侦测,也被称作「隐匿软体」。

著名案例:

浏览器 Rootkit 劫持软体 Spicy Hot Pot 会绑架目标的浏览器首页,强制导向到攻击者控制或指定的页面,并把受害者电脑的记忆体倾印(Memory Dumps,指将电脑系统中暂存记忆体 RAM里的内容储存成档案的过程)的内容上传到攻击者指定的伺服器。如此一来,攻击者就可以获得机敏资料,例如未加密的登入凭证、信用卡资讯等。此外,Spicy Hot Pot 还可以在目标电脑中,安装自己的更新功能,让恶意软体持续躲避侦测。

十、僵尸程式(Bots)

恶意软体僵尸程式(Bot),能让受感染的电脑变成「僵尸电脑」。攻击者操控大量的「僵尸电脑」,组成「僵尸网路(Botnets)」,远端控制执行各种攻击行为,例如:

-

同时操控大量装置发动 DDoS 攻击,对目标伺服器发送存取请求,借此瘫痪其服务。

-

大量传送垃圾讯息、钓鱼邮件等诈骗内容。

-

搭配骑劫挖矿恶意软体,利用众多僵尸电脑提供的运算资源牟利。

-

利用僵尸电脑窃取资料。

-

用不同机器,重复点击广告,进行「点击欺诈」。

-

以僵尸网路,大量传播其他恶意软体。

著名案例:

Mirai 是一个知名的僵尸网路(Botnet)病毒,会感染物联网(IoT)装置,如路由器、摄影机等,将它们变成僵尸网路的大军中的一员。Mirai 曾被用来发动大规模 DDoS 攻击,导致美国大型 DNS 服务商 Dyn 瘫痪,进而使得 Twitter(现为 X)、Netflix 等知名网站无法运作。

十一、电脑病毒(Viruses)

电脑病毒为可以自我复制的恶意软体,攻击方式与目标多样,可能窃取资料、破坏系统、或干扰使用者操作。通常会附在电脑中的合法软体里,改写软体的程式码或将病毒自身的恶意程式码置入,病毒常藉由被感染程式启动时执行自身程式码,进而散播或造成破坏。

著名案例:

- 1999 年发现的 Melissa 病毒,会感染 Microsoft Word 软体,透过 Outlook 寄送病毒给联络人。

- 1998 年发现的 Chernobyl 病毒(又称 CIH 病毒),会感染可执行档(.exe),并设置恶意行为的执行日期, 尝试抹除电脑的 BIOS,导致系统无法开机。

【想更进一步了解网路攻击如何运作与预防,可以参考《什么是网路攻击?》文章。】

结合 AI 应用,恶意软体新趋势

而近年来随着 AI 发展迅速和普及,利用 AI 进行的恶意网路攻击也乘势而起。美国网路资安公司 Cisco Talos 指出许多骇客利用 AI 工具散播恶意软体,将 CyberLock、Lucky_Gh0$tCyberLock、 Lucky_Gh0$t 等勒索软体伪装成生成式 AI 工具安装软体,诱使不知情的使用者下载安装。 Talos 也发现新的恶意软体 Numero 同样包装成 AI 影音生成工具,受害者安装后,Numero 恶意软体会重复执行,干扰电脑运作,例如不断重复开启和关闭同一个可疑程式,消耗 CPU、记忆体资源,可能会导致系统效能变差。

生成式 AI 工具虽能提升工作效率,却也成为骇客的可乘之机,假借 AI 工具之名,将恶意软体植入企业资讯系统。因此,在网路上寻找软体与资源时,更应提高对资安风险的警觉。

我的电脑感染恶意软体了吗?

若不幸感染恶意软体,越早发现,越能及时处理,将损害控制在最小范围。恶意软体种类和传染途径多样,也多有隐匿踪迹的设计,要发现系统中的恶意软体也非易事。如果没有安装防毒软体,定期扫描侦测,可以以多加注意以下征兆:

- 电脑或浏览器运行速度明显下降

- 系统设定遭更改

- 电脑容易过热,但找不出原因

- 电脑跳出不明讯息或可疑广告

有出现这些现象,应立即扫描,检查是否有感染到恶意软体。

如果感染了恶意软体,可以如何解决?

但真的遇到了恶意软体攻击,也不用过于惊慌,可以参考以下作法:

-

移除恶意软体:手动移除或是使用自动移除恶意软体的工具。

-

报警处理:即时通知警察和搜证,避免发生自己身份遭盗用,被牵扯至其他犯罪行为。同时,报警也可协助网路犯罪侦查。

-

隔离并关闭感染机器:如果不确定是否感染到会自行传播的恶意软体,应立即中断受感染电脑的网路连线(关机或是拔网路线等),让恶意软体无法传播出去。关机也可以停止恶意软体继续运作(例如:让勒索病毒无法继续加密档案),减少损失。

-

寻求专家协助:遇到无法自己移除的恶意软体,应尽速寻求专家协助。

防止被恶意软体攻击的 7 个方法

然而,平时做好资安防范,降低被恶意软体感染的机会是最佳的解决方式。以下整理了 7 大恶意软体预防方式:

-

使用并定期更新防毒软体。

-

使用资安监控和示警系统。

-

定期更新软体和电脑作业系统。

-

定期备份资料和档案,以减轻勒索病毒或是 Wiper 恶意软体的伤害。

-

设置防火墙。

-

谨慎使用网路:不下载非法或来路不明的档案、注意网路连线安全、不随便点击可疑网址。

-

提高对钓鱼信件、网站和简讯的警觉性。

除了电脑,手机、平板也会有被攻击的风险吗?

手机和平板成为生活必备品的同时,针对行动装置的病毒攻击也日渐猖獗。无论是 Android 系统还是 iOS,都有机会成为攻击的目标。根据资安公司卡巴斯基统计,光在 2023 年第三季,就有 8 百多万次的行动装置恶意软体攻击被挡下。 Statista 的数据显示,针对行动装置的恶意软体攻击中以广告软体为最大宗,占整体的 52%,第二名则是木马病毒,不同类型的木马病毒加总起来,共有近 35% 的比例。因此使用手机或平板时也应该保有一定警觉性,谨慎对待夹带连结的讯息,防范意钓鱼陷阱。

现代生活处处仰赖电脑和手机,重要资料都存在其中。若是感染了恶意软体,轻则使用上受到干扰和电脑运作不顺;重则让网路犯罪有机可趁,任意使用敏感资料或设备系统获取不当利益。受到恶意程式攻击更会对个人或是企业组织造成一定程度的损失,平时做好资安防护的重要性不言而喻。